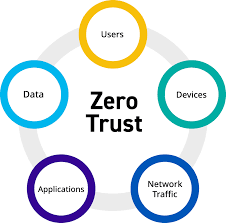

El modelo de confianza cero es un concepto de seguridad que ha ganado popularidad en los últimos años. Se basa en la idea de que las organizaciones no deben confiar automáticamente en nadie ni en nada dentro o fuera de su red. En su lugar, deben verificar la identidad de los usuarios y dispositivos y evaluar continuamente su fiabilidad.

Contenidos: ¿Qué es el modelo de confianza cero?

I. Introducción

La confianza cero es un modelo de seguridad que se basa en la idea de que las organizaciones no deben confiar automáticamente en nadie o en nada dentro o fuera de su red. En su lugar, deben verificar la identidad de los usuarios y dispositivos y evaluar continuamente su confiabilidad. Esta abordaje es considerado importante en la seguridad moderna ya que ayuda a proteger contra amenazas cada vez más sofisticadas y a cumplir con los estándares de seguridad y cumplimiento.

II. Funcionamiento de la confianza cero

Principios de la confianza cero y en qué se diferencia de los modelos de seguridad tradicionales.

Los principios de la confianza cero se basan en la idea de que no se debe confiar automáticamente en nadie o en nada dentro o fuera de la red de una organización. En su lugar, se deben verificar las identidades de los usuarios y dispositivos y evaluar continuamente su confiabilidad. Esto se logra mediante la aplicación de medidas de seguridad en todos los niveles de la red y el monitoreo constante de la actividad de la red.

La confianza cero se diferencia de los modelos de seguridad tradicionales en que estos últimos suelen enfocarse en proteger el perímetro externo de la red mediante firewalls y otras medidas de seguridad perimetrales. En cambio, la confianza cero se enfoca en proteger todos los recursos de la red, independientemente de su ubicación, mediante la verificación continua de la confiabilidad de los usuarios y dispositivos. Esto permite detectar y responder rápidamente a amenazas internas y externas.

Los componentes clave de un sistema de confianza cero, como la microsegmentación y la autenticación multifactor.

Los componentes clave de un sistema de confianza cero incluyen la microsegmentación y la autenticación multifactor.

La microsegmentación consiste en dividir la red en segmentos más pequeños y aplicar medidas de seguridad de forma granular en cada uno de ellos. Esto permite restringir el acceso solo a los usuarios y dispositivos autorizados y detectar y responder rápidamente a amenazas.

La autenticación multifactor es una técnica de seguridad que requiere a los usuarios proporcionar más de un factor de autenticación para acceder a un recurso protegido. Estos factores pueden incluir información que solo el usuario conoce, como una contraseña, y algo que solo el usuario tiene, como un token de seguridad físico. Esta técnica ayuda a evitar el acceso no autorizado y mejora la seguridad de la red.

III. Ventajas de la confianza cero

Ventajas de adoptar un enfoque de confianza cero, como la mejora de la seguridad y el cumplimiento de las normativas.

Adoptar un enfoque de confianza cero tiene varias ventajas, como mejorar la seguridad y el cumplimiento de las normativas.

En términos de seguridad, un sistema de confianza cero puede ayudar a proteger contra amenazas internas y externas, como el ransomware y los ataques de phishing. También puede ayudar a detectar y responder rápidamente a amenazas, lo que reduce el tiempo de inactividad y minimiza el impacto en la organización.

En cuanto al cumplimiento de las normativas, un enfoque de confianza cero puede ayudar a las organizaciones a cumplir con estándares de seguridad y cumplimiento, como el Reglamento General de Protección de Datos (GDPR) y el Marco de Seguridad de la Información de NIST. Esto puede ayudar a evitar sanciones y multas por incumplimiento de las normas.

En general, adoptar un enfoque de confianza cero puede ayudar a las organizaciones a mejorar su seguridad y cumplimiento, lo que puede aumentar la confianza de los clientes y mejorar su reputación.

¿Cómo la confianza cero puede ayudar a las organizaciones a protegerse contra amenazas como el ransomware y las violaciones de datos?

La confianza cero puede ayudar a las organizaciones a protegerse contra amenazas como el ransomware y las violaciones de datos de varias maneras.

En primer lugar, la verificación continua de la confiabilidad de los usuarios y dispositivos puede ayudar a detectar y bloquear rápidamente a los actores malintencionados que intenten acceder a la red. Esto puede prevenir la infección por ransomware y otras amenazas externas.

En segundo lugar, la microsegmentación puede ayudar a limitar el daño causado por el ransomware y otros ataques. Al dividir la red en segmentos más pequeños y aplicar medidas de seguridad de forma granular en cada uno de ellos, se puede evitar que el ransomware se propague por toda la red y se puede minimizar su impacto en la organización.

En tercer lugar, la autenticación multifactor puede ayudar a prevenir las violaciones de datos mediante la verificación de la identidad de los usuarios. Esto puede evitar que los actores malintencionados accedan a la red mediante el uso de contraseñas robadas o vulnerables.

En general, la confianza cero puede ayudar a las organizaciones a protegerse contra amenazas como el ransomware y las violaciones de datos mediante la verificación continua de la confiabilidad de los usuarios y dispositivos, la microsegmentación y la autenticación multifactor.

IV. Implantación de la confianza cero

Análisis los pasos necesarios para implantar un sistema de confianza cero.

Un sistema de confianza cero, también conocido como sistema descentralizado, es un sistema en el que no se confía en ningún componente o entidad en particular. En otras palabras, ningún componente o entidad tiene un control centralizado sobre el sistema y todas las decisiones son tomadas de forma descentralizada por los diferentes componentes o entidades del sistema.

Para implantar un sistema de confianza cero, es necesario seguir los siguientes pasos:

- Identificar las necesidades y requisitos del sistema. Esto incluye determinar qué tipo de información se va a intercambiar y qué nivel de seguridad se requiere.

- Diseñar una arquitectura para el sistema de confianza cero. Esto implica definir cómo se van a comunicar los diferentes componentes del sistema y qué mecanismos se van a utilizar para garantizar la seguridad de la información. Implementar el sistema utilizando tecnologías adecuadas. Esto puede incluir el uso de criptografía para proteger la información y mecanismos de autenticación para verificar la identidad de los usuarios.

- Realizar pruebas exhaustivas del sistema para asegurarse de que funciona correctamente y cumple con los requisitos de seguridad establecidos.

- Implementar medidas de seguridad adicionales, como monitoreo y gestión de riesgos, para proteger el sistema contra posibles ataques o amenazas.

- Mantener el sistema actualizado y protegido contra posibles vulnerabilidades o amenazas emergentes. Esto puede incluir la implementación de parches de seguridad y la realización periódica de pruebas de penetración.

¿Cual son los retos a los que pueden enfrentarse las organizaciones y cómo superarlos.?

Implantar un sistema de confianza cero puede presentar varios desafíos para las organizaciones. Algunos de los principales retos a los que pueden enfrentarse son:

- Cambio de mentalidad: El sistema de confianza cero requiere que los participantes en una red se comporten de manera desconfiada y verifiquen constantemente la identidad y la integridad de los demás. Esto puede ser un cambio radical en comparación con la forma en que las organizaciones tradicionalmente han trabajado, lo que puede ser difícil de implementar.

- Coste computacional: Verificar constantemente la identidad y la integridad de los demás en una red puede requerir una gran cantidad de recursos computacionales. Esto puede ser un obstáculo para las organizaciones que no cuentan con la capacidad técnica o el presupuesto para implementar un sistema de confianza cero.

- Riesgo de seguridad: Un sistema de confianza cero depende en gran medida de la criptografía para mantener la seguridad de la red. Si un atacante logra romper la criptografía utilizada, pueden comprometer la seguridad de la red y de los datos almacenados en ella.

La implantación de un sistema de confianza cero puede presentar varios desafíos. Uno de los principales retos es garantizar la escalabilidad y la eficiencia del sistema, ya que este tipo de sistemas suele requerir una gran cantidad de cálculo y almacenamiento. Además, también pueden surgir desafíos relacionados con la seguridad y la privacidad de los datos.

Para minimizar estos retos, es importante seguir un enfoque planificado y bien pensado en la implementación del sistema. Esto puede incluir la realización de pruebas exhaustivas y el análisis detallado de los requerimientos del sistema para garantizar que cumpla con los estándares de seguridad y eficiencia necesarios. También es importante involucrar a todas las partes interesadas en el proyecto, incluyendo a los desarrolladores, los usuarios y los expertos en seguridad y privacidad, para asegurarse de que se aborden todas las preocupaciones y se implementen las medidas adecuadas para proteger los datos.

Consejos a las organizaciones que estén considerando un enfoque de confianza cero.

Si su organización está considerando adoptar un enfoque de confianza cero, es importante tener en cuenta lo siguiente:

- Asegúrese de comprender los fundamentos y los principios del sistema de confianza cero. Esto le ayudará a identificar si este enfoque es adecuado para su organización y le dará una base sólida para tomar decisiones sobre su implementación.

- Realice un análisis detallado de sus requerimientos y determine si un sistema de confianza cero es la mejor opción para satisfacerlas. Considere aspectos como la escalabilidad, la eficiencia y la seguridad de los datos.

- Involucre a todas las partes interesadas en el proyecto, incluyendo a los desarrolladores, los usuarios y los expertos en seguridad y privacidad. Asegúrese de que todas las preocupaciones se aborden y se implementen medidas adecuadas para proteger los datos.

- Realice pruebas exhaustivas del sistema antes de su implementación. Esto le ayudará a detectar cualquier problema o debilidad y le permitirá corregirlos antes de que el sistema entre en funcionamiento.

- Asegúrese de contar con un plan de mantenimiento y actualización del sistema para garantizar su correcto funcionamiento en el futuro. Esto incluirá la identificación y corrección de errores, la actualización de software y la implementación de mejoras y nuevas características.

V. Conclusión

La confianza cero es un enfoque en el que se asume que todos los actores en un sistema son potencialmente malintencionados y, por lo tanto, se deben implementar medidas de seguridad para proteger los datos y garantizar la integridad del sistema. En el futuro, es probable que la confianza cero continúe siendo un enfoque importante en la protección de la seguridad de la información, ya que las amenazas a la seguridad continúan evolucionando y surgiendo nuevos desafíos. Sin embargo, es importante seguir desarrollando y mejorando las medidas de seguridad para mantenerse al día con los cambios en el panorama de la seguridad.

Para más articulos sobre ciberseguridad no olvides leer nuestro blog